获取Windows 10密码的技术手段在信息安全领域具有重要意义,尤其是在渗透测试和 *** 安全审计中。Windows 10作为当前广泛使用的操作系统,其密码管理机制也日益复杂。掌握获取Windows 10密码的 *** ,不仅能帮助安全专家评估系统的安全性,还能为普通用户提供防范措施。本文将从多个方面详细探讨获取Windows 10密码的技术与 *** 。

获取Windows 10密码的常用工具

在获取Windows 10密码的过程中,工具的选择至关重要。Mimikatz是最为知名的工具之一,能够直接从内存中提取明文密码和哈希值。Mimikatz通过访问lsass.exe进程来实现这一功能,该进程负责管理用户登录和安全策略。在使用Mimikatz时,首先需要提升权限,以便能够读取内存中的敏感信息。执行以下命令可以提升权限并抓取密码:

textprivilege::debug

sekurlsa::logonpasswords

ProcDump也是一个常用工具,它可以创建lsass.exe进程的内存转储文件。通过将该文件与Mimikatz结合使用,用户可以在本地分析并提取出明文密码。这种 *** 尤其适用于需要离线分析的场景。具体步骤如下:

textprocdump64.exe -ma lsass.exe lsass.dmp

mimikatz.exe "sekurlsa::minidump lsass.dmp" "sekurlsa::logonpasswords"

注册表修改与明文密码获取

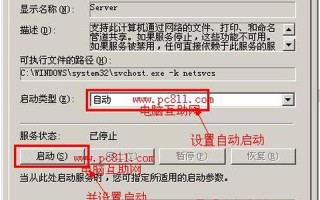

对于Windows 10系统,由于出于安全考虑,默认情况下不再将明文密码存储在内存中。可以通过修改注册表来恢复这一功能。具体步骤包括:

打开命令提示符,以管理员身份运行。

输入以下命令以修改注册表:

textreg add HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest /v UseLogonCredential /t REG_DWORD /d 1 /f

用户需要注销并重新登录,以使更改生效。

完成上述步骤后,Mimikatz便能成功提取到明文密码。这一 *** 虽然简单,但需谨慎使用,以避免带来潜在的安全风险。

离线与在线抓取技术

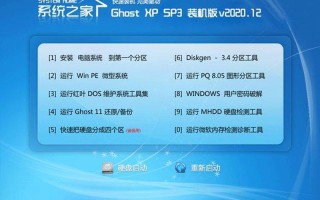

获取Windows 10密码的 *** 大致可分为离线和在线两种方式。离线抓取通常涉及到对系统文件的直接访问,例如从SAM文件中提取哈希值。通过以下命令,可以将SAM和SYSTEM文件导出:

textreg save hklm\sam sam.hiv

reg save hklm\system system.hiv

然后,利用Mimikatz对导出的文件进行分析,提取用户的NTLM哈希值。这种 *** 适合于对系统进行全面审计时使用。

相对而言,在线抓取则是在系统运行时直接提取信息。这种方式需要具备管理员权限,通过Mimikatz等工具实时读取内存中的数据。在线抓取虽然效率高,但要求较高的权限控制。

相关内容的知识扩展:

获取Windows 10密码的 *** 不仅限于上述几种,还涉及到多个相关领域和技术。

了解Windows操作系统的认证机制是非常重要的。Windows采用NTLM和Kerberos两种认证方式,其中NTLM主要用于工作组环境,而Kerberos则用于域环境。在渗透测试中,攻击者通常会利用NTLM哈希进行横向移动,即通过一个已知账户访问其他系统。

随着 *** 安全形势的发展,各类防护措施也在不断更新。例如,微软在Windows 10中引入了多重身份验证、BitLocker加密等技术,以增强系统安全性。这些措施虽然提高了安全性,但也增加了攻击者获取密码的难度。在进行渗透测试时,需要不断更新技术手段以适应新的防护策略。

除了传统工具外,还有一些新兴工具也值得关注。例如,LaZagne是一款开源工具,可以从多种应用程序中提取存储的密码,包括浏览器、FTP客户端等。这类工具可以帮助安全专家更全面地评估系统中的潜在风险。

获取Windows 10密码是一项复杂而又充满挑战的任务,需要结合多种技术手段和工具进行综合分析。在实际操作中,应遵循合法合规原则,并确保信息安全。