伪装IP技术在现代 *** 安全中扮演着重要的角色,尤其是在应对日益复杂的 *** 攻击时。随着互联网的普及, *** 安全问题愈发突出,其中伪造IP地址的攻击手段成为了黑客常用的策略之一。伪装IP(通过安全策略IPSec)不仅可以保护 *** 通信的机密性和完整性,还能有效防止未授权访问和数据泄露。本文将深入探讨伪装IP技术及其在IPSec中的应用,帮助读者更好地理解这一重要的 *** 安全技术。

伪装IP的基本原理

伪装IP技术主要是通过对数据包进行加密和封装来实现的。在数据传输过程中,源IP地址和目标IP地址会被隐藏或替换,从而使得攻击者难以追踪真实的通信路径。IPSec(Internet Protocol Security)作为一种广泛使用的 *** 安全协议,提供了对数据包加密和身份验证的功能。通过使用IPSec,用户可以在不安全的公共 *** 上建立一个安全的通信通道,确保数据在传输过程中不被窃取或篡改。

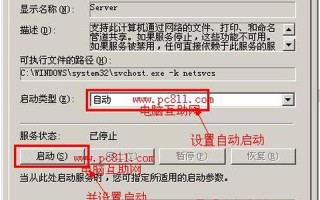

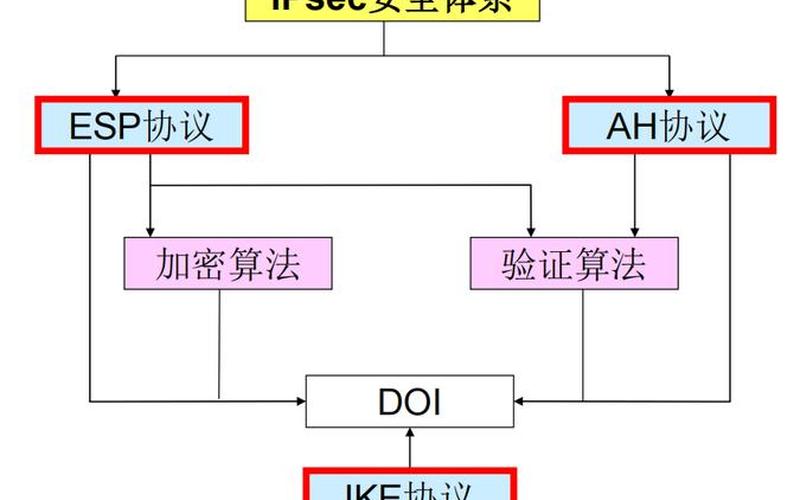

在实际应用中,伪装IP可以通过配置IPSec策略来实现。用户可以定义哪些流量需要经过加密处理,并指定相应的安全协议(如AH或ESP)来保护数据。这种方式不仅提高了数据传输的安全性,还能有效防止对 *** 资源的滥用。

IPSec的工作机制

IPSec工作在 *** 层,通过建立安全关联(SA)来保证数据传输的安全性。通信双方需要协商安全参数,包括使用的加密算法、认证机制等。这一过程通常通过IKE(Internet Key Exchange)协议进行。在成功协商后,双方将建立起一个加密通道,所有通过该通道的数据包都会被加密和验证。

具体来说,IPSec支持两种主要模式:传输模式和隧道模式。在传输模式下,仅对数据部分进行加密,而在隧道模式下,则是将整个数据包进行封装。这使得即使是在不安全的 *** 环境中,用户也能确保数据的机密性和完整性。

伪装IP在 *** 防护中的应用

伪装IP技术在多种场景中得到了广泛应用。例如,在企业内部 *** 中,通过设置IPSec策略,可以限制外部未授权用户对内部资源的访问。对于需要远程访问企业资源的员工,通过VPN(虚拟专用网)连接时,也可以利用伪装IP技术来保护敏感信息。

在云计算环境中,伪装IP同样发挥着重要作用。随着越来越多的数据迁移到云端,如何确保这些数据在传输过程中的安全性成为了一个关键问题。通过实施IPSec策略,可以有效防止数据在云端传输过程中被窃取或篡改,从而提升整体的数据安全性。

相关内容的知识扩展:

伪装IP技术与 *** 安全息息相关,其应用范围广泛且深远。以下是几个相关知识扩展方面:

*** 攻击类型与防护

*** 攻击手段多种多样,包括DDoS攻击、钓鱼攻击、恶意软件等。伪装IP技术能够有效防止这些攻击手段,通过隐藏真实地址,使得攻击者难以定位目标。通过结合其他防护措施,如入侵检测系统(IDS)和防火墙,可以进一步增强 *** 安全。

VPN与伪装IP

VPN是一种常见的远程访问解决方案,它利用伪装IP技术为用户提供安全连接。VPN通过加密用户的数据流量并隐藏其真实IP地址,有效保护用户隐私。在企业环境中,VPN不仅能保护员工远程工作的安全,还能确保公司内部信息不被泄露。

未来发展趋势

随着 *** 技术的发展,伪装IP技术也在不断演进。未来,随着量子计算和人工智能等新兴技术的发展,传统的加密算法可能面临挑战。不断更新和优化伪装IP及其相关技术,将是提升 *** 安全的重要方向。结合区块链等新兴技术,可以进一步增强数据传输过程中的透明度和可追溯性。

伪装IP技术通过结合强大的加密机制和灵活的策略配置,为现代 *** 环境提供了必要的保护措施。在面对日益复杂的 *** 威胁时,这一技术显得尤为重要。