IceSword是一款功能强大的系统安全工具,主要用于监控和管理Windows操作系统中的各类进程和服务。它的设计初衷是帮助用户识别并清除潜在的恶意软件,尤其是在面对复杂的 *** 攻击和木马程序时。随着 *** 安全威胁的日益增加,IceSword在IT专业人员和安全研究人员中逐渐受到关注。本文将详细介绍IceSword在Windows 10上的使用,包括其功能、操作界面、应用场景以及相关的安全知识扩展。

功能概述

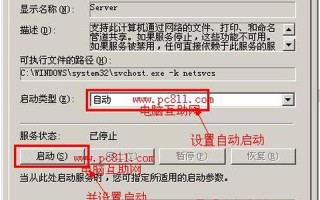

IceSword提供了一系列强大的功能,使其成为一款理想的安全工具。它可以实时监控系统进程,用户能够查看当前运行的所有进程及其详细信息,包括进程ID、路径、创建时间等。这对于识别可疑进程至关重要。例如,当用户发现某个进程占用异常高的CPU资源时,可以通过IceSword迅速定位该进程并进行处理。IceSword还支持对系统服务的管理,用户可以查看、启动或停止特定服务,从而有效控制系统的运行状态。

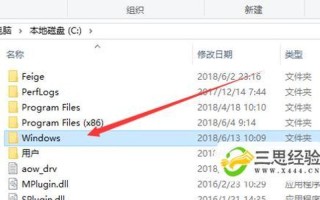

IceSword具备强大的文件监控能力。用户可以通过该工具查看系统中的所有文件,包括隐藏文件和系统文件。这一功能对于查找潜在的恶意软件非常有用,因为许多恶意程序会伪装成正常文件并隐藏在系统中。通过IceSword,用户可以轻松识别这些异常文件,并进行删除或隔离处理。

IceSword还提供了内核模块管理功能。用户可以查看加载到内核中的所有模块,包括驱动程序和其他关键组件。这对于深入分析系统安全状态和排查问题具有重要意义。例如,如果某个驱动程序被怀疑为恶意软件的一部分,用户可以通过IceSword直接卸载或禁用该模块,从而保护系统安全。

操作界面

IceSword的操作界面设计简洁明了,易于使用。主界面分为多个模块,每个模块对应不同的功能,如进程管理、服务管理、文件监控等。用户可以通过左侧导航栏快速切换到所需功能模块。在每个模块中,信息以表格形式呈现,用户可以轻松查看各项指标。

在进程管理模块中,用户可以看到所有运行中的进程,并通过右键菜单进行进一步操作,如结束进程、查看模块信息等。该模块还提供了搜索功能,方便用户快速找到特定进程。在服务管理模块中,用户同样可以对服务进行启动、停止或删除等操作,这使得系统维护变得更加高效。

值得一提的是,IceSword还支持多种语言界面设置,这对于不同国家和地区的用户来说非常友好。无论是新手还是有经验的IT专业人员,都能快速上手并充分利用该工具的强大功能。

应用场景

IceSword广泛应用于多种场景中。在日常使用中,普通用户可以利用IceSword定期检查自己的计算机,以确保没有潜在的恶意软件或不必要的进程占用系统资源。这种主动防御措施有助于提高计算机的安全性和稳定性。

对于IT技术人员而言,IceSword是进行系统维护和故障排查的重要工具。在企业环境中,当员工报告计算机性能下降或异常行为时,IT支持人员可以使用IceSword快速诊断问题并采取相应措施。这不仅提高了工作效率,也减少了因病毒或木马导致的数据损失风险。

在 *** 安全研究领域,研究人员使用IceSword分析恶意软件行为及其对系统的影响。通过监控和记录恶意软件活动,他们能够深入理解攻击方式,从而制定更有效的防御策略。这种研究不仅有助于提升个人及企业的信息安全意识,也为整个 *** 安全行业的发展贡献了力量。

相关内容的知识扩展:

扩展知识一:恶意软件分类与防护

恶意软件通常分为病毒、蠕虫、木马、间谍软件等几类。病毒会附着在其他程序上进行传播,而蠕虫则能独立传播,不依赖于宿主程序。木马则伪装成合法软件以诱骗用户下载。一旦感染恶意软件,可能导致数据泄露、系统崩溃等严重后果。定期使用像IceSword这样的工具进行扫描与清理是非常必要的。加强 *** 安全意识,如不随便点击不明链接及下载不明软件,也是防护的重要措施。

扩展知识二:Windows系统安全设置

Windows操作系统提供了一系列安全设置来增强系统防护。例如,启用Windows Defender可以实时监控并阻止恶意软件。可以通过设置防火墙规则来限制不必要的 *** 连接,从而减少被攻击的风险。定期更新操作系统和应用程序也是确保安全的重要步骤,因为许多安全漏洞都会在更新中得到修复。

扩展知识三:数据备份与恢复

除了使用防病毒软件外,定期备份数据也是保护个人信息的重要策略。通过将重要文件存储在外部硬盘或云存储中,即使遭遇恶意攻击导致数据丢失,也能迅速恢复。应定期测试备份文件,以确保其完整性和可用性。在发生数据泄露或损坏时,有效的数据恢复计划能大大降低损失风险。

IceSword作为一款强大的安全工具,不仅能够帮助用户有效管理和监控系统,还能提升整体 *** 安全意识。通过结合相关知识扩展,我们能够更全面地理解如何保护我们的计算机及个人信息免受威胁。