作为IT技术专业人员,了解PE(策略执行点)和PEP(策略执行点的缩写)是非常重要的。这些概念在现代 *** 安全架构中扮演着关键角色,尤其是在零信任体系(Zero Trust Architecture, ZTA)的实施过程中。零信任体系的核心理念是“永不信任,总是验证”,这意味着无论请求来自何处,访问资源的请求都必须经过严格的身份验证和授权。PE和PEP在这一过程中负责管理和控制资源访问,确保数据安全。

什么是PE和PEP

PE(Policy Enforcement)是指在 *** 安全架构中负责实施访问控制策略的组件。它与策略管理员(PA)协同工作,确保所有数据通信遵循企业设定的安全政策。PE通过监控和管理通信会话,确保只有经过授权的用户和设备能够访问特定资源。

PEP则是具体执行这些策略的实体。它通常是一个软件或硬件组件,负责与用户或应用程序交互,以验证其身份并决定是否允许其访问所请求的资源。PEP在企业 *** 中起着至关重要的作用,因为它直接影响到企业数据的安全性和完整性。

PE和PEP的重要性

在现代企业中,数据泄露和 *** 攻击频繁发生,因此实施有效的安全措施至关重要。PE和PEP为企业提供了一种动态、基于风险的安全策略,使得企业能够实时响应潜在威胁。通过将PE和PEP集成到 *** 架构中,企业能够更加灵活地管理用户访问权限,从而降低安全风险。

随着远程办公和云计算的普及,传统的边界防护措施已无法满足安全需求。零信任架构强调对每一个请求进行验证,而PE和PEP正是实现这一目标的关键组件。它们确保每个访问请求都经过严格审查,不论请求来源于内部 *** 还是外部环境。

如何实现PE和PEP

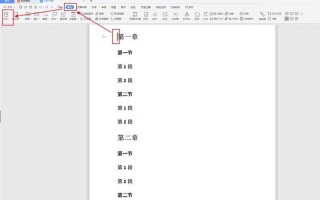

实现有效的PE和PEP需要多个步骤。企业需要明确其安全政策,并将这些政策转化为可执行的规则。这些规则将被输入到策略引擎中,以便在用户发起访问请求时进行实时评估。

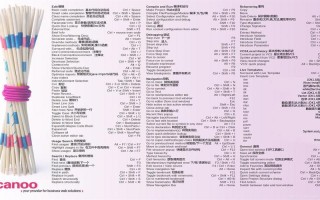

企业需要部署适当的技术来支持PE和PEP的功能。这可能包括身份验证系统、访问控制列表、以及监控工具等。这些技术将协同工作,以确保所有访问请求都经过适当的验证和授权。

企业还需定期审查和更新其安全策略,以应对不断变化的威胁环境。这包括对现有规则进行评估,以及根据新出现的风险调整策略。

相关内容的知识扩展:

扩展内容可以从以下几个方面进行深入探讨:

零信任架构的发展

零信任架构并不是一个全新的概念,而是随着 *** 安全威胁的发展而逐渐演变而来的。在过去,企业通常依赖于边界防护来保护内部 *** ,但随着云计算和移动设备的普及,这种 *** 已显得不够有效。零信任架构通过强调对每个请求进行验证,使得企业能够更好地应对现代 *** 环境中的复杂挑战。

PE与数据保护

PE在数据保护方面发挥着重要作用。通过实施细粒度的访问控制政策,企业能够确保只有经过授权的用户才能访问敏感数据。PE还可以监控数据访问活动,及时发现异常行为,并采取相应措施。这种主动防御机制大大增强了数据保护能力。

未来趋势与挑战

随着技术的发展,PE和PEP面临着新的挑战。例如,人工智能和机器学习技术正在被越来越多地应用于 *** 安全领域,这为传统的访问控制机制带来了冲击。随着物联网设备数量的激增,如何有效管理这些设备带来的安全风险也是一个亟待解决的问题。IT专业人员需要不断学习新技术,以保持对最新威胁形势的敏感性,并及时调整其安全策略。

理解什么是PE及其在现代 *** 安全中的作用,对于IT技术专业人员来说至关重要。通过深入研究这些概念,可以帮助我们更好地应对日益复杂的信息安全挑战。