在 *** 安全的世界里,APT27(或也被称为Emissary Panda)就像一个幽灵,在互联网的黑暗角落里游荡,无声无息地掠夺着敏感信息。这个臭名昭著的黑客组织以其复杂的手法和对高价值目标的执着追求而闻名。小编将深入揭秘APT27,了解其起源、目标、行动方式以及对 *** 安全的潜在影响。

历史和起源

APT27据信起源于中国,自2007年左右就开始活跃。该组织以其针对机构、国防承包商和电信公司的频繁攻击而闻名。

目标和动机

APT27的主要目标是窃取机密信息,包括知识产权、机密和军事技术。其动机可能多种多样,包括国家间谍、经济利益或仅仅是破坏。

攻击手法

APT27使用各种复杂的攻击手法,包括:

*** 钓鱼和鱼叉式 *** 钓鱼:通过欺骗性电子邮件引诱受害者泄露凭据或安装恶意软件。

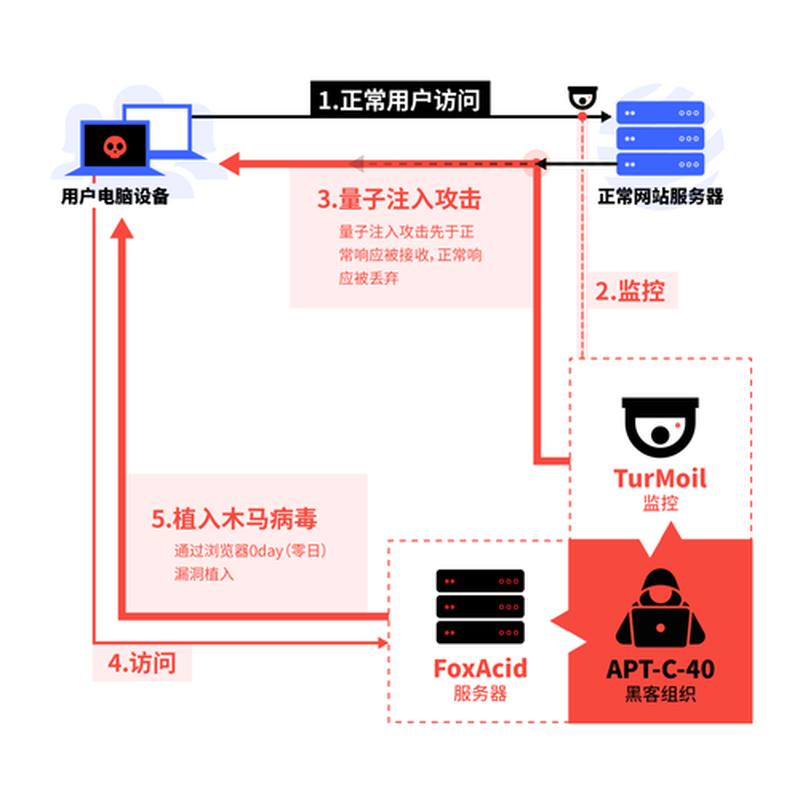

水坑攻击:针对特定受害者经常访问的网站,感染恶意软件。

漏洞利用:利用软件中的安全漏洞来获取对系统的访问权限。

后门植入:在受害者的系统中安装软件程序,允许攻击者远程访问和控制。

典型目标

APT27的目标通常是:

机构:外交部、国防部和情报机构。

国防承包商:参与项目的公司。

电信公司:提供通信基础设施和敏感信息的公司。

金融机构:银行和投资公司。

对 *** 安全的影响

APT27的攻击对 *** 安全构成了严重威胁:

数据泄露:该组织可以窃取敏感信息,导致国家安全、经济损失和个人隐私泄露。

基础设施破坏:攻击者可以破坏关键基础设施,导致服务中断和经济损失。

声誉受损:被APT27攻击的组织可能会受到声誉受损,失去客户信任。

对抗措施

应对APT27威胁的关键在于采取强有力的 *** 安全措施:

提高安全意识:员工应接受 *** 钓鱼和 *** 安全更佳实践方面的培训。

安装安全软件:使用防病毒软件、防火墙和入侵检测系统来保护系统。

及时更新软件:修复安全漏洞,使攻击者无法利用它们。

限制对敏感信息的访问:仅授予必要的员工访问权限,并实施多因素身份验证。

与执法部门合作:在发生攻击时向执法部门报告,帮助调查和防止未来的威胁。

结论

APT27是一个高度组织且能力强大的黑客组织,对 *** 安全构成了重大威胁。了解其历史、目标和行动方式对于制定有效的防御措施至关重要。通过实施强有力的 *** 安全措施,降低被APT27攻击的风险,保护关键基础设施和敏感信息至关重要。