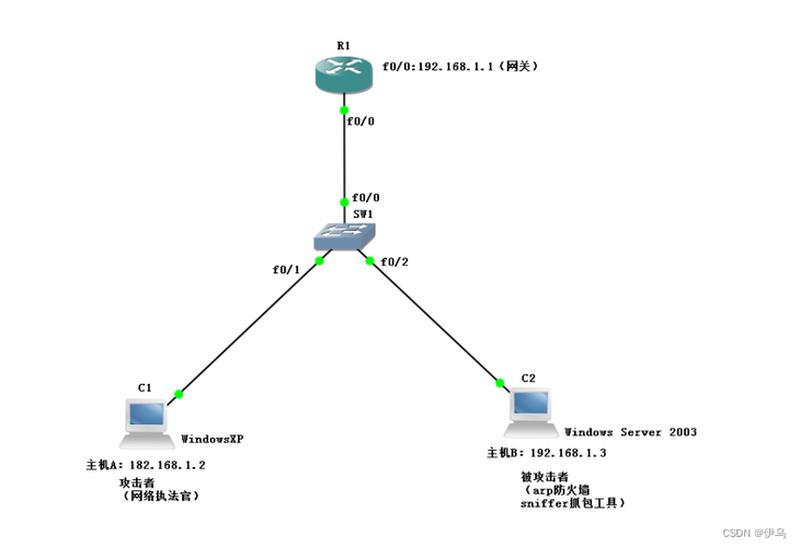

ARP(地址解析协议)攻击是一种 *** 攻击形式,攻击者利用其伪造目标设备的ARP条目,拦截合法通信并窃取数据。为了抵御ARP攻击, *** 管理员可以使用各种命令构建坚固的防御护盾,防范ARP攻击的侵害。

12-20个防ARP攻击命令詳解

1. arp -s 命令

使用arp -s命令静态设置ARP条目,将目标IP地址与已知的合法MAC地址绑定,防止攻击者伪造ARP条目。

2. arp -d 命令

使用arp -d命令删除伪造的或过期的ARP条目,防止攻击者劫持通信。

3. iptables -m arp 命令

使用iptables -m arp规则过滤可疑的ARP数据包,例如来源或目标IP地址不匹配或MAC地址不属于已知设备。

4. ip neigh 命令

使用ip neigh命令管理邻居条目,识别连接 *** 的合法设备,并隔离可疑设备。

5. arpwatch 工具

使用arpwatch工具监控ARP活动,检测可疑的ARP条目更改并发出警报。

6. MAC地址过滤

在路由器或交换机中启用MAC地址过滤,只允许已授权的设备连接 *** ,防止未经授权的设备发起ARP攻击。

7. 端口安全

在交换机端口上配置端口安全,限制每个端口连接的MAC地址数量,防止攻击者泛滥MAC地址。

8. DHCP嗅探

使用DHCP嗅探工具监控DHCP服务器活动,检测未经授权的设备尝试获取IP地址,从而阻止ARP攻击。

9. VLAN分离

将不同部门或工作组隔离到单独的VLAN中,限制ARP攻击范围并提高 *** 安全。

10. 路由器管理

使用强密码保护路由器,并启用安全协议(如SSH)进行远程访问,防止攻击者访问路由器并修改ARP条目。

11. 操作系统补丁

定期将操作系统和应用程序更新为最新版本,修复已知的ARP攻击漏洞。

12. 防火墙

启用防火墙,过滤可疑的 *** 流量,阻止ARP攻击数据包进入 *** 。

13. IDS/IPS系统

部署IDS(入侵检测系统)或IPS(入侵防御系统)来检测和阻止ARP攻击,提供实时保护。

14. *** 流量分析

使用 *** 流量分析工具,识别异常的ARP流量模式,快速检测和响应ARP攻击。

15. 安全意识培训

对 *** 用户进行安全意识培训,提高他们对ARP攻击的认识,并采取措施防止此类攻击。

16. 双因素认证

为敏感区域或设备启用双因素认证,防止攻击者未经授权访问并修改ARP条目。

17. Honeynet/蜜罐

部署蜜罐或蜜网来吸引和隔离攻击者,从而减轻对生产 *** 的威胁,包括ARP攻击。

18. *** 分割

将 *** 划分为更小的子网或安全区域,限制ARP攻击的传播范围。

19. 安全审计

定期进行安全审计,评估 *** ARP攻击风险并识别改进领域。

20. 持续监控

持续监控 *** 活动,检测可疑事件并及时采取响应措施,防止ARP攻击造成重大损害。