Fastjson是一个用于Java的流行 *** ON解析库。2018年,该库中发现了一系列严重漏洞,这些漏洞允许攻击者在目标系统上远程执行代码。这些漏洞引起了广泛的关注,并导致了许多应用程序和系统受到攻击。

漏洞成因

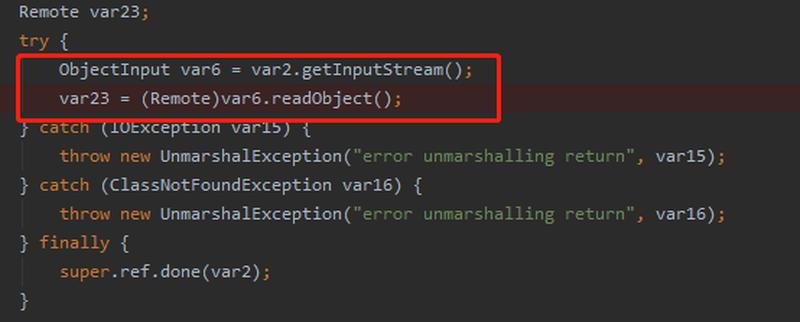

fastjson漏洞的根本原因是该库的输入验证不充分。攻击者可以构造恶意 *** ON输入,该输入包含精心设计的字段和值,从而绕过验证并触发漏洞。这些漏洞影响了fastjson中处理 *** ON反序列化的多个组件。

漏洞危害

fastjson漏洞允许攻击者在目标系统上完全控制,包括:

执行任意代码

读取和写入文件

执行命令

创建和注销用户

窃取敏感信息

这些漏洞对应用程序和系统安全构成严重威胁,可能导致数据泄露、系统损坏和业务中断。

受影响版本

fastjson漏洞影响以下库版本:

1.2.24之前的版本

1.2.45至1.2.47版本

1.2.49之前的1.2.x版本

缓解措施

缓解fastjson漏洞的更佳 *** 是将库升级到不受影响的版本。受影响的组织还应采取以下缓解措施:

对传入的 *** ON数据进行输入验证

使用Web应用程序防火墙阻止恶意输入

限制攻击者访问敏感信息

实施安全更佳实践以保护系统和应用程序

影响范围

fastjson漏洞影响广泛,包括但不限于以下应用程序和系统:

Apache Struts

Spring Boot

阿里巴巴云ECS

腾讯云CVM

京东云ECS

补救建议

受fastjson漏洞影响的组织应立即采取以下补救措施:

升级fastjson库到不受影响的版本

修复所有受影响的系统和应用程序

实施额外的安全措施以防止攻击

时间线

fastjson漏洞时间表如下:

2018年3月:首次发现漏洞

2018年4月:发布安全补丁

2018年5月:公开漏洞详细信息

2018年6月:发布修补程序

更佳实践

为了防止fastjson漏洞和其他类似的安全威胁,组织应实施以下更佳实践:

定期更新软件和库

实施严格的输入验证

使用Web应用程序防火墙

限制攻击者访问敏感信息

教育员工了解安全意识

fastjson漏洞是一次严肃的安全事件,强调了在软件开发中实施适当的安全措施的重要性。通过遵循更佳实践并迅速采取补救措施,组织可以保护其系统和应用程序免受此类漏洞的影响。